SRC信息收集总结

前言

信息收集是渗透测试当中最重要的环节,在SRC漏洞挖掘过程中,挖掘的漏洞的多少很大程度上取决于信息收集是否全面。SRC信息收集一般从5个方面入手,分别是公司架构、子域名、C段、APP和小程序以及PC客户端和微信公众号、文档源码账号。

实践

公司架构

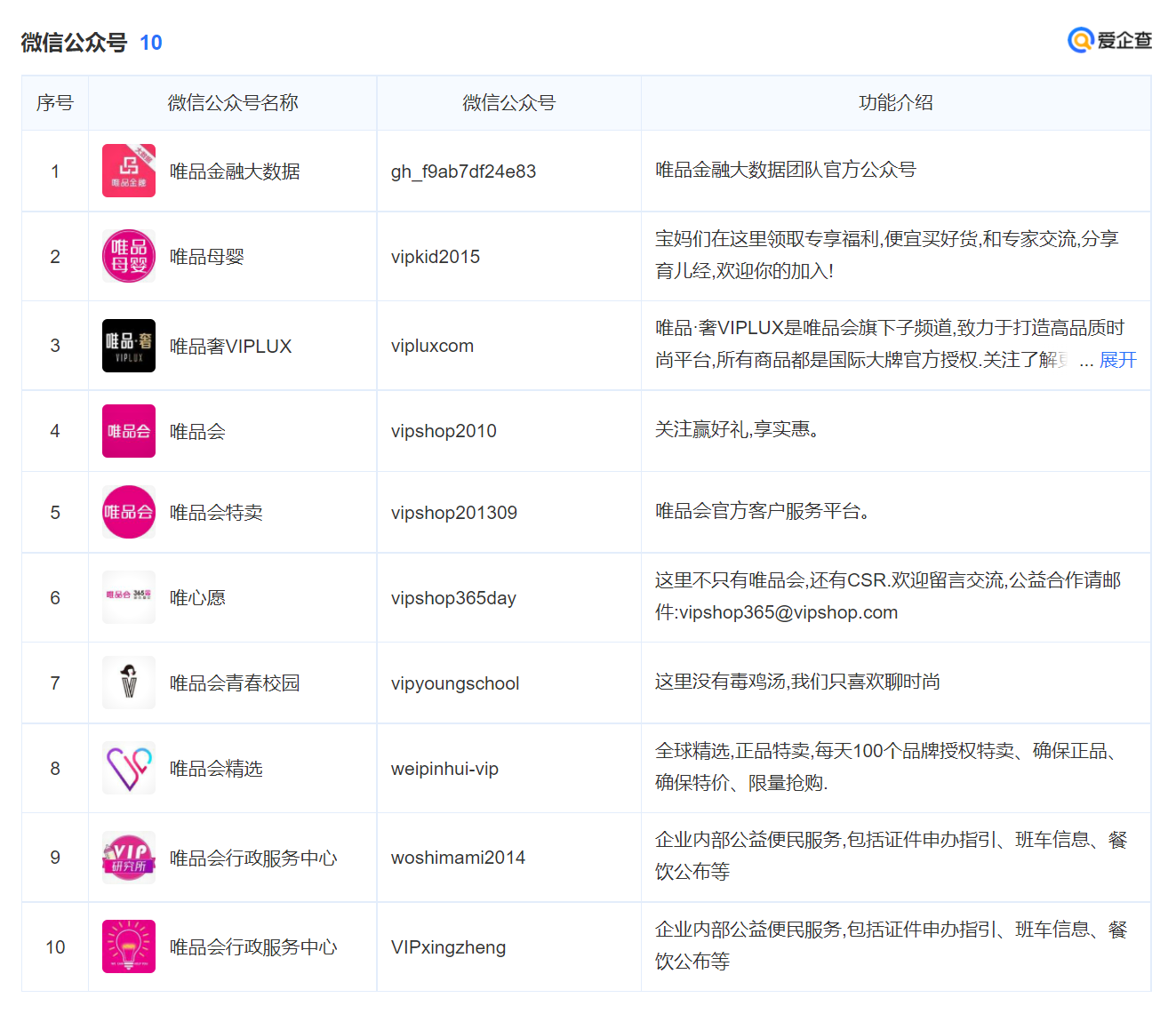

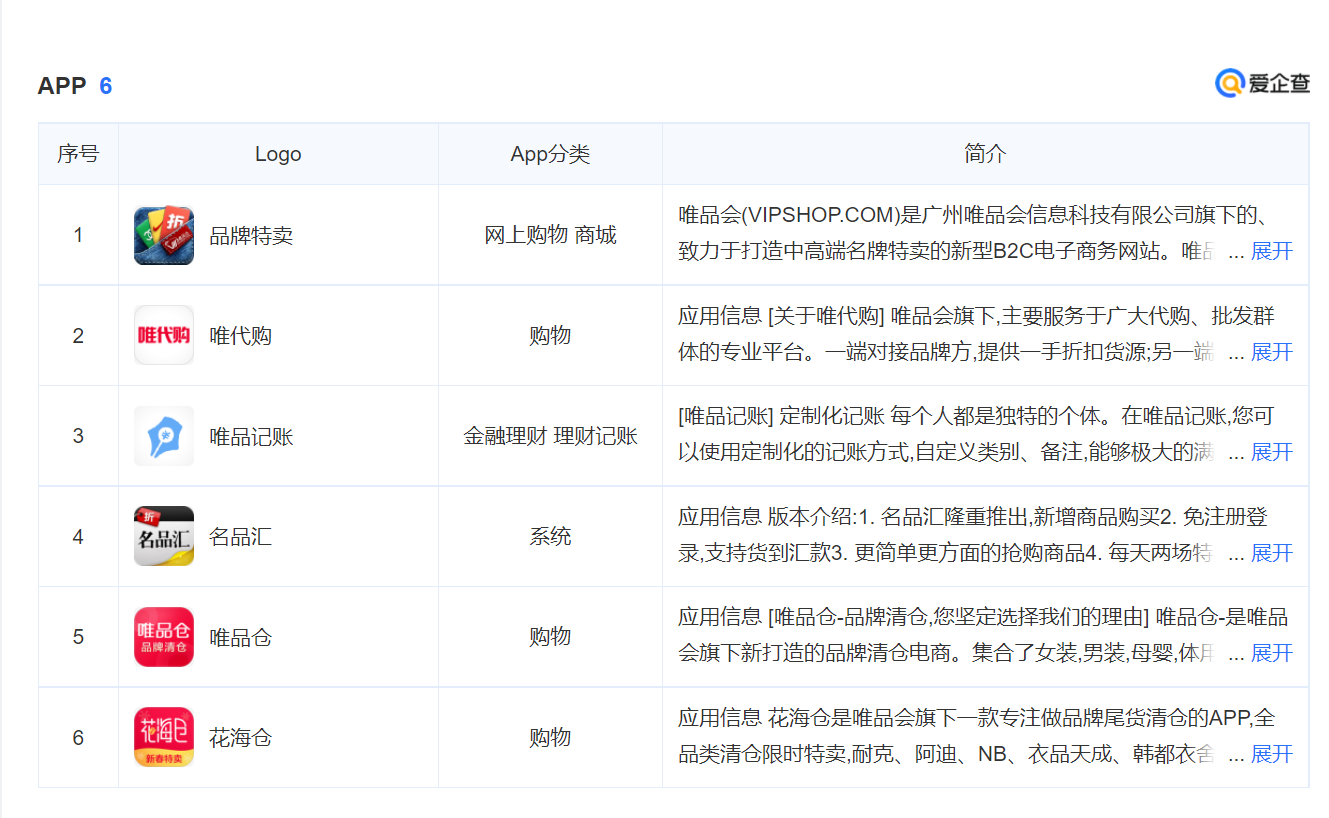

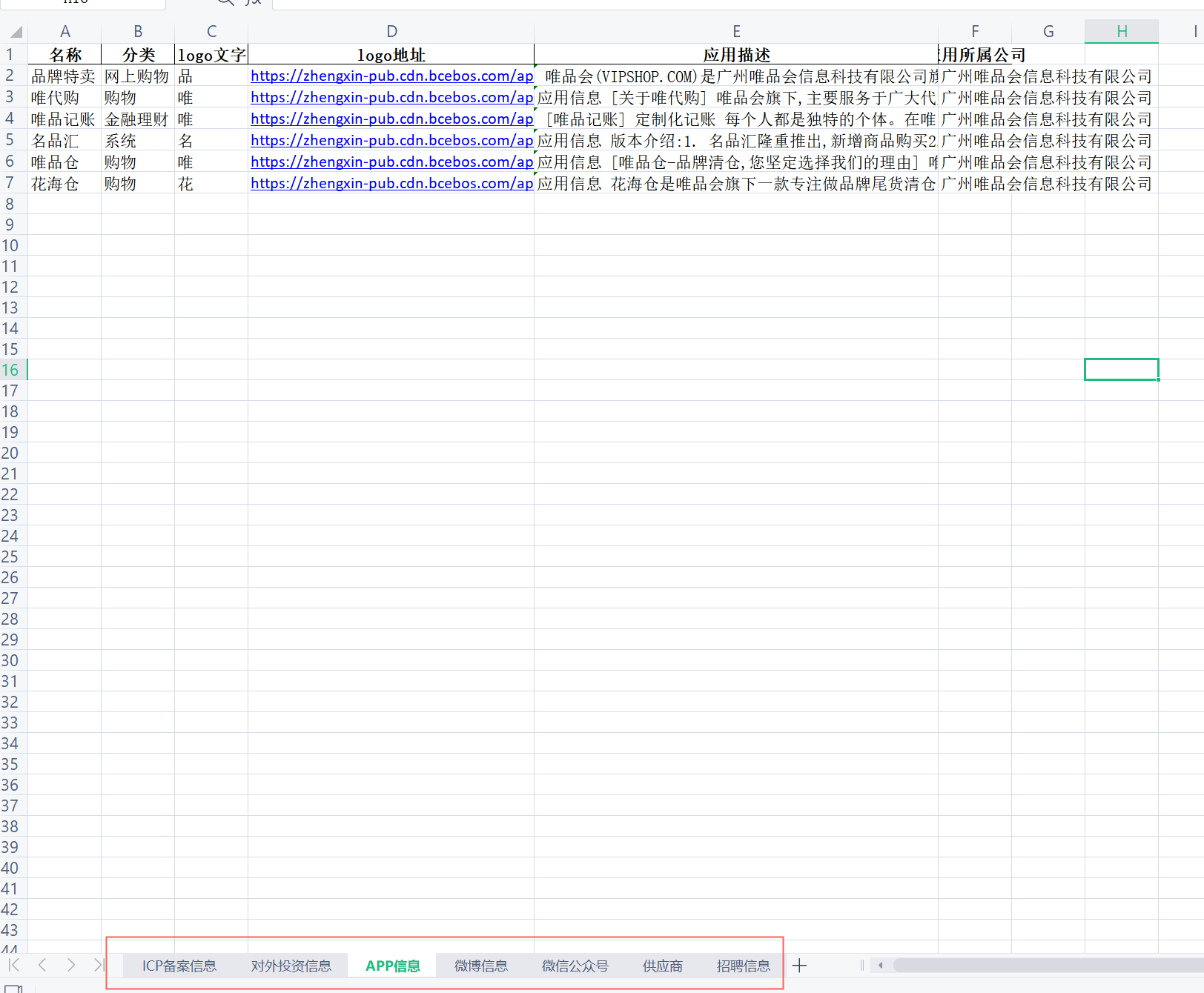

公司架构可以通过爱查查、企查查、天眼查这些企业关系图谱网站获得。以唯品会举例,通过爱企查等公司架构网站,查询得到唯品会的子公司、APP、公众号、微博等相关信息,对这些信息进行梳理,得到一部分数据。

使用狼组开源的EnScan自动化查询公司架构

通过工具,可以获取7个种分类的信息。

对获得的对外投资子公司进行批量查询,获得更多关于子公司的信息。

子域名

子域名收集可以通过以下几方面来进行。

- 证书

- 网页爬虫

- DNS数据集服务接口

- 子域名爆破

- 威胁情报平台

- 搜索引擎搜索语法

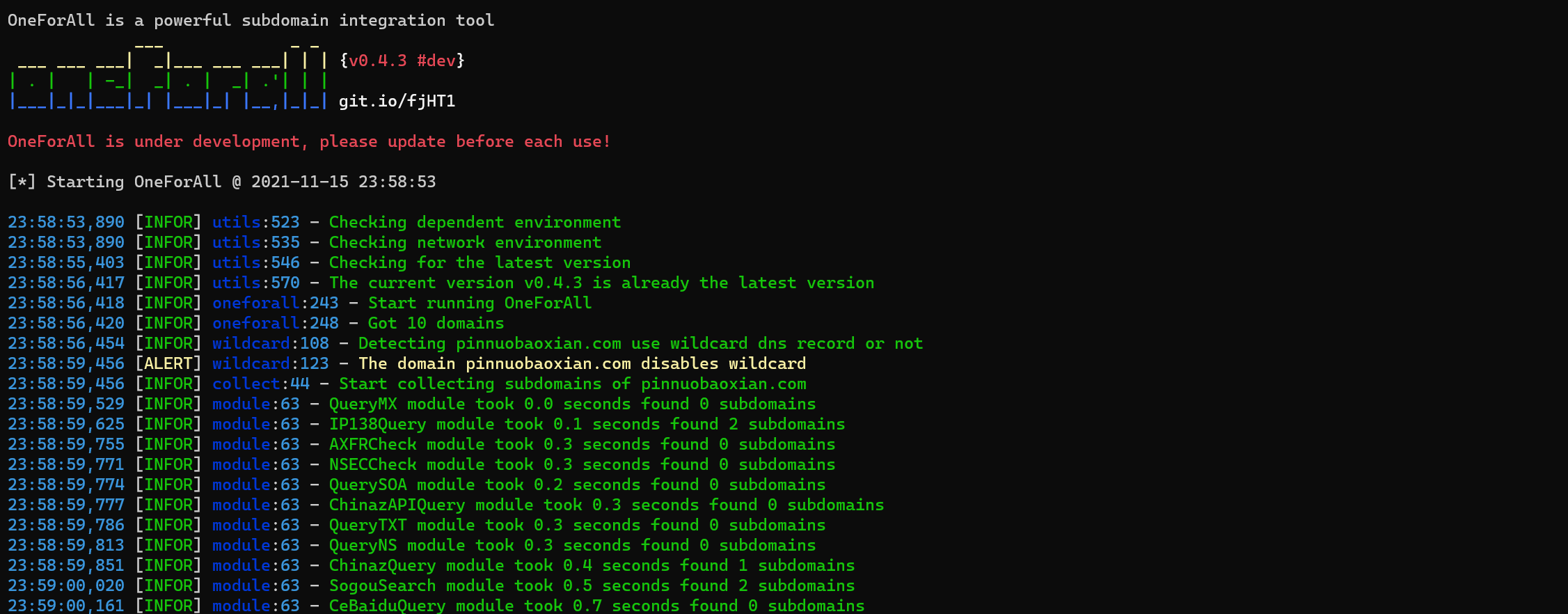

这里我采用两款工具进行收集,分别是OneForAll和JSINFO-SCAN。

- OneForAll: https://github.com/shmilylty/OneForAll

- JSINFO-SCAN: https://github.com/p1g3/JSINFO-SCAN

通过JSINFO-SCAN扫描爬取子域名和URL链接

1 | |

通过OneForAll获取子域名

1 | |

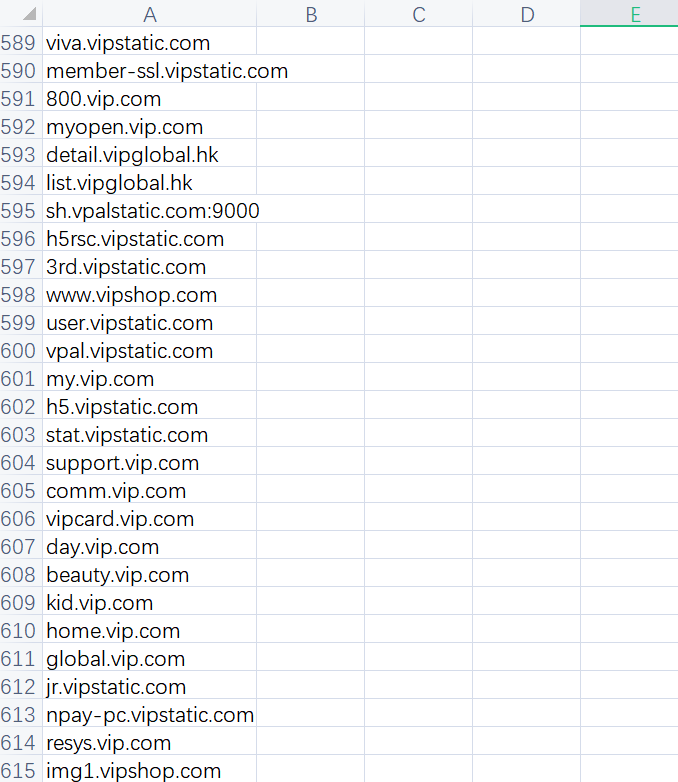

结合两个工具得到的子域名结果进行去重处理,剩下的就是发现的所有子域名。

C段

子域名去重结果

对去重后的子域名进行泛解析检测、CDN检测以及C段提取,再调用FOFA API获取C段的所有开放的主机IP和端口。最后利用系统指纹、服务指纹探测工具探测端口的服务信息。

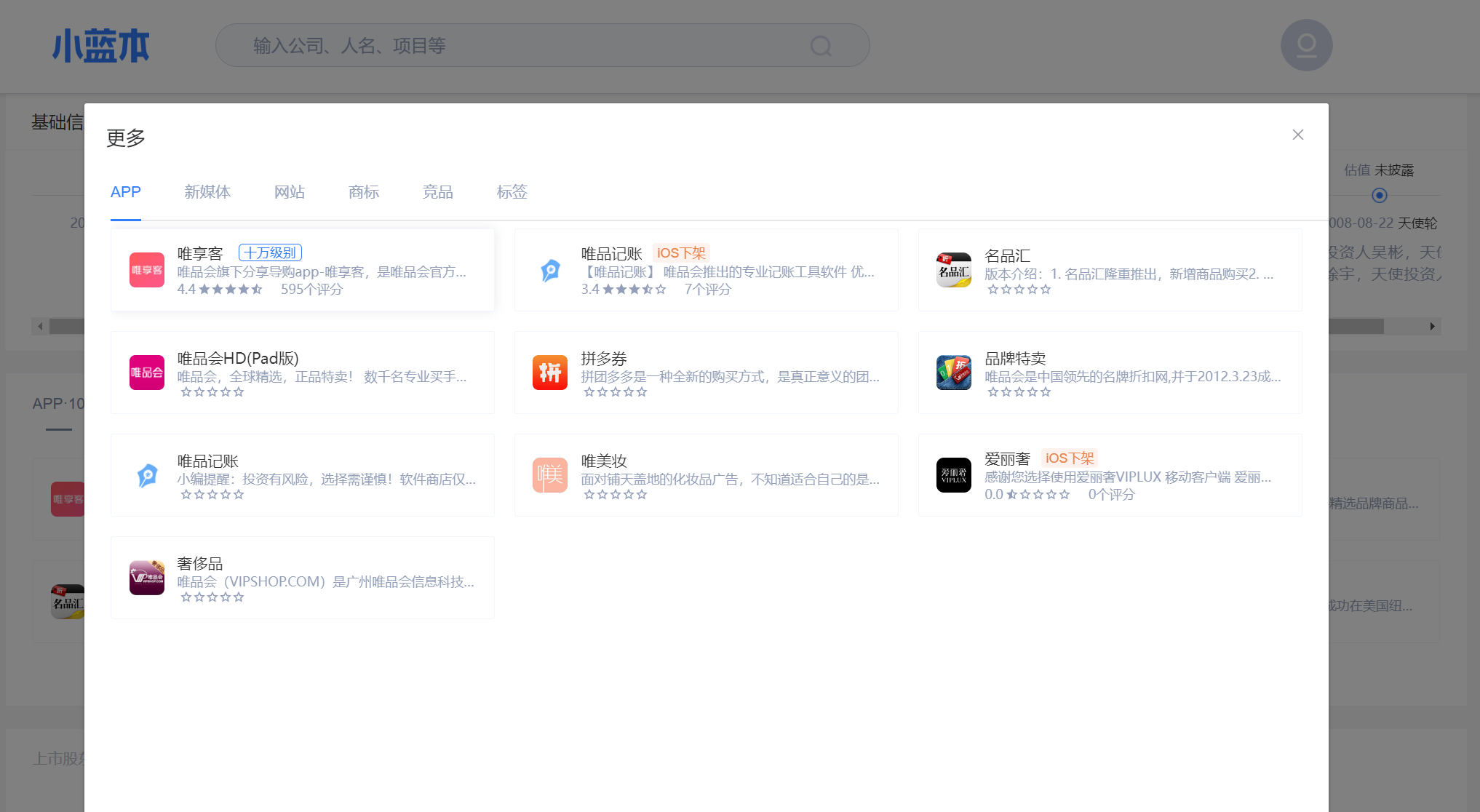

APP、小程序、微信公众号、PC客户端

在线查询网站

- 小蓝本 https://www.xiaolanben.com/

- 爱企查

- 极致了 https://www.jzl.com/

- 西瓜数据 http://data.xiguaji.com/

微信直接搜索

文档源码账号

百度文库、文档、网盘敏感信息使用在线文档搜索网站,这里我用凌风云。

泄露源码可以从百度网盘、github、gitee搜索,github可以参考GSIL工具的API搜索语法,做到定时监控,自动搜索。gitee搜索使用google搜索语法进行,原因是gitee的站内搜索引擎实在是拉跨。

凭证泄露可以从github和gitee中搜索,也可以利用搜索引擎语法从互联网直接搜索。比如:

- site:vip.com intext:”忘记密码”

- site:vip.com intext:”工号”

- site:vip.com intext:”优秀员工”

- site:vip.com intext:”xxx号码”

- site:vip.com intext:”手机号”

参考

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!